后量子密码学中的侧信道攻击以及SECURE-IC的解决方案

采访Khaled Karray,

我们在侧信道攻击方面的专家

Khaled, 首先:什么是侧信道攻击,为什么要关心这个问题?

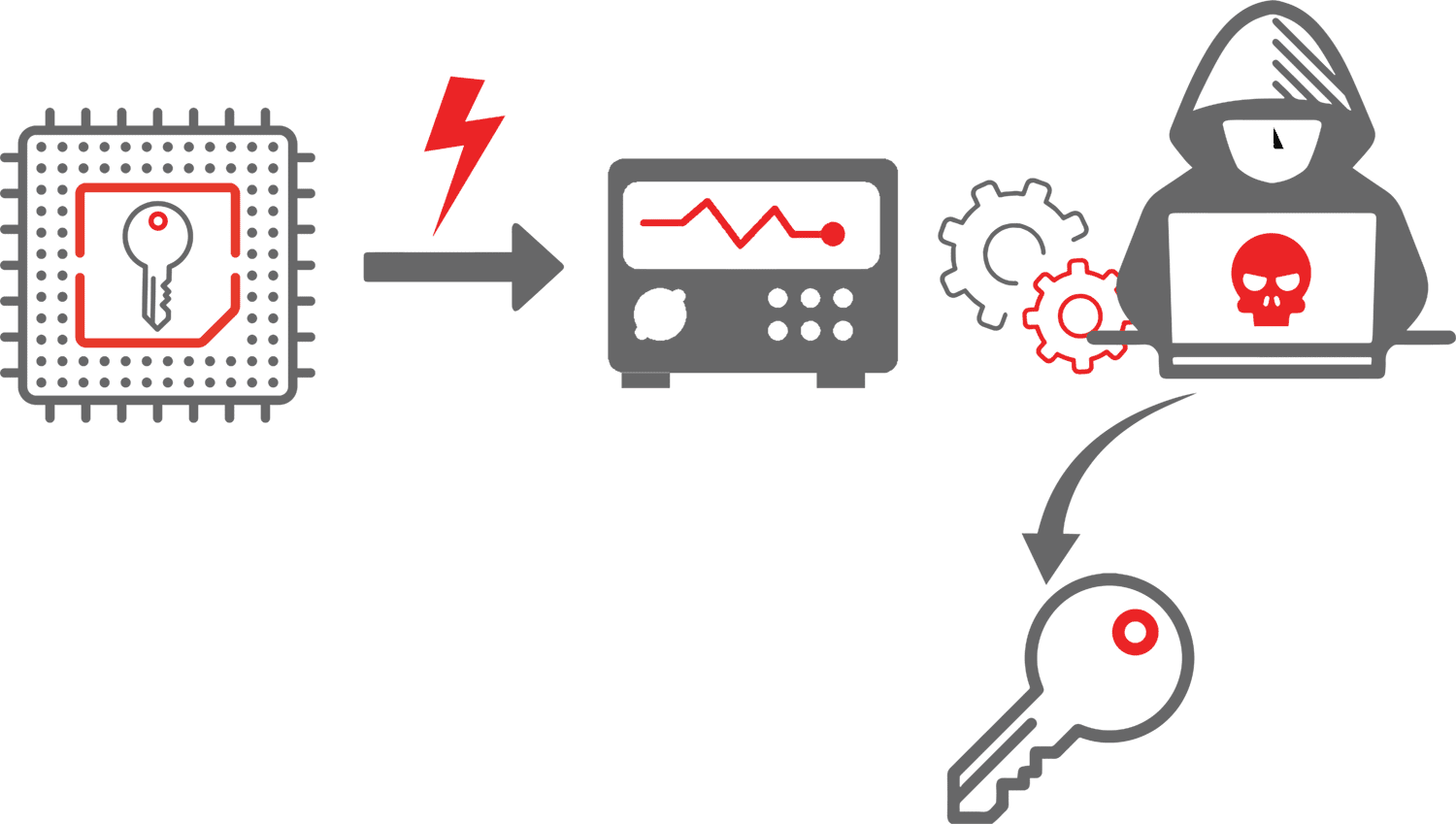

经典的黑客攻击方式中,攻击者利用算法或实体设备中的逻辑弱点来破解密钥。而侧信道攻击中攻击者通常监测例如系统的功耗变化、它所发出的电磁辐射或执行某些加密任务所需的时间来获取密钥信息。事实上,他们可以利用任何不是常规输入/输出信号的信息源。

侧信道攻击是基于观察系统在一段时间内的运行情况收集到的信息,而不是基于实行的安全算法中的一些弱点。

有了这些信息,他们有可能计算出一个系统的大量其他信息,包括它使用的算法、应用的安全措施,甚至是加密密钥等。简单的SCA需要对一个系统的内部运作有一些技术知识。然而,也有一些复杂的方法是使用信号的统计分析,这种可以作为一般的黑箱攻击。

黑客是如何获取到硬件的控制权的?

你会认为今天的数据中心有充足的物理上的保护吗?

当今的数据中心基本都部署了大量的、充足的保护措施。不过大量的设备也给黑客提供了大量机会。现在互联的边缘设备随处可见,汽车、医疗设备或智能机器。这些设备并不总是被很好地保护,黑客可以实际接触到甚至随心所欲地测试成百上千的设备。他们可以通过这些设备进一步访问一个应用程序的核心。

不仅仅在今天,许多边缘设备容易受到SCA的攻击。更为复杂的SoC,在同一个芯片中包含一个处理器和一个ASIC/FPGA,也可能成为目标。这些复杂的SoC通常有一个安全和不安全的区域,后者包含可以进行功率测量的模数转换器。假设攻击者首先获得了在设备的不安全一侧运行代码的能力,那么他们就可以利用板载模数转换器来捕获硬件加密引擎的电源痕迹。一个高级的侧信道攻击就此发生,以检索密钥。

您能给我们讲讲侧信道攻击吗?

它是如何运行的?

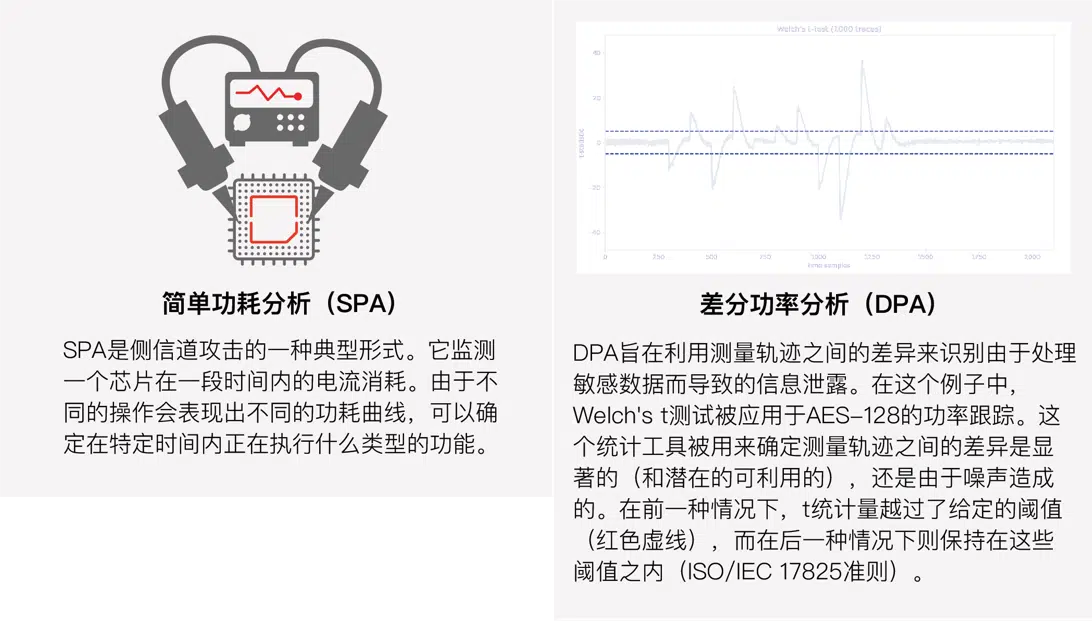

我们先来看看其中一个更直接的技术:简单功耗分析(SPA)。通过SPA,攻击者测量一个处理器在进行某种计算时的电流。比方说,处理器正在处理一个密匙,根据一个比特的值,执行另一个指令序列。因此,对于0位,有序列A,对于1位,有序列B。如果序列A比序列B使用更多或更少的电力,可以非常直接的从一个简单的电源消耗曲线中提取有关密钥的信息。.

这里只给出了两种典型形式,还有更多类型的侧信道攻击,如电磁攻击,它基于泄露的电磁辐射,可以直接提供可读信息等。它们的共同点是,攻击者都是从硬件泄露的物理信号中计算信息。

如何预防这些攻击?

首先,为了使功耗攻击奏效,黑客必须能够区分可利用的功耗使用信号和无意义的噪音。从另一种角度来看,系统可以通过增加噪音来保护自己,比如在执行中增加并行运算,使用随机延迟,插入随机假操作,或随机混洗操作。这些对策是Secure-IC专有技术和专利技术的实现。在许多情况下,它将要求系统拥有一个完全随机的数字发生器。

其次,各种加密算法的实现过程中,不应该暴露可利用的信号。它可以通过随机化算法处理的数据与特定的对策(例如掩码)来实现。在Secure-IC,我的任务之一就是监测我们的加密算法实现情况,看它们是否能够抵御当前乃至未来的侧信道攻击。

在Secure-IC,我的任务之一就是监测我们的加密实施情况,看它们是否能够抵御当前乃至未来的侧信道攻击。

我们必须考虑到,黑客拥有越来越复杂的设备,为了安全起见,我们的反制措施应该使黑客攻击变得更加困难,成倍的困难。

Secure-IC是如何帮助客户搭建安全的处理器和应用程序的?

我们有自己的实验室,可以测试我们的IP模块和客户的电路板。我们可以针对我们的实施方案进行各种SCA测试,你可以了解到我们的解决方案和反攻击措施是如何运作的。

当然,关于攻击和对策的了解会随着时间的推移而增长,无论是攻击者还是像Secure-IC这样的反攻击者。我的职责是密切关注这个领域,给实现算法的人提供建议,测试实现方法,并注意新的发展。通过利用我们的Virtualyzr™工具来检查剩余的泄漏,采用ISO/IEC 17825*中标准的方法。

此外,Secure-IC开创了流片前评估的先河,可以在设计周期的早期通过快速分析发现问题。这些评估由Virtualyzr™工具自动进行,并集成到一个非回归分析平台(SecOps)。此外,Secure-IC还提供后期验证,通过Analyzr™工具,来确保仿真(FPGA)和工程样品(ASIC)的安全性。

我们专业的专家团队积极开展研发活动和合作项目,通过科学出版物(300多篇论文)和200多项专利来宣传我们的专业知识和专利技术。其中,侧信道攻击是我们的重点研究对象。

如何将防止侧信道攻击与整体安全保护相结合?

百分百的安全是不存在的,确保一个环境或系统的安全需要多层次的方法。针对SCA的技术对策只是最后一道防线,它们应该始终与强有力的政策相辅相成。

百分百的安全是不存在的,确保一个环境或系统的安全需要多层次的方法。

以数以百万计的互联边缘设备为例,这是一个特别吸引攻击者的目标。这些边缘设备不应该存储或使用主密钥,否则一次成功的攻击就会危及整个基础设施。密钥也不应该在一群人中共享。最后,人们在评估威胁时不应该依赖硬件的新颖性或创新性。相反,应把握 “对手最终可以获得除钥匙以外的一切”的原则。

如何解决后量子密码学中的侧信道攻击问题?

可以采用多种技术来提高后量子密码系统的侧信道抵抗力。其中一种方法是使用软件对策,例如掩蔽或设盲,使攻击者无法获取敏感信息。另一种是硬件解决方案,例如物理不可复制函数(PUFs)或物理随机函数(PRFs),也可用于防范侧信道攻击。此外,实施基于硬件的随机数生成器能帮助减轻侧信道攻击对加密过程的影响。

在设计后量子加密集成电路系统时,考量侧信道攻击防御能力有多重要?

设计后量子密码系统时考虑侧信道攻击的防御性至关重要。由于后量子密码算法通常比其他传统的算法更复杂,所以它可能更容易受到侧信道攻击。因此,采取反侧信道攻击措施以保护密码系统免受攻击非常重要。

哪些特定的后量子加密算法相比其他算法更易受到侧信道攻击?

一般来说,更复杂的后量子算法,例如基于格或编码的算法,可能比一些更简单的算法更容易受侧信道攻击,例如基于散列的算法。然而,请务必注意,如果没有合理的措施和正确的保护,所有加密算法都容易受到侧信道攻击。

您如何看待侧信道攻击和后量子密码学之间的发展关系?

随着后量子密码学持续受到关注,我预计侧信道攻击研究的重要性也会增加。随着后量子算法得到更广泛的采用,攻击者可能会更加专注于寻找新的创新方法,通过利用设备的物理特性来提取敏感信息。因此,侧信道攻击研究领域将继续发展并适应新的后量子算法和技术。

侧信道攻击研究领域将继续发展并适应新的后量子算法和技术。

SECURE-IC在应对后量子密码学和侧信道攻击方面的做法?

首先,我们大力投资研发,以提升后量子密码算法系统中侧信道的防御能力。其中包括制定新的对策以及改进现有的办法。

此外,我们也正在实施屏蔽或设盲等反制措施,以保护后量子密码系统免受侧信道攻击。

我们的集成安全元件 (iSE) 支持后量子密码技术。

此外,我们的集成式安全元件支持后量子加密技术,它拥有基于XMSS算法的信任根和基于Lattice算法(CRYSTALS Kyber & Dilithium)的加密服务,以及用于主权使用的自定义代码库加密服务。这些服务毫无疑问是被基于硬件的解决方案支持,例如物理不可克隆函数(PUFs)或物理随机函数,以提高后量子密码系统抵抗侧信道攻击的能力。此外,我们还具有灵活的实施方法,其中硬件提供 “ 恒定时间 ”加速,软件则把控算法参数、PPA和安全性(包括侧信道攻击防护)。这使我们的iSE-PQC成为一种准备好进行认证的硅验证技术,并实现了两种保护级别:防止“ 差分攻击 ”和防止“ 单轨迹攻击 ”。

除此之外,我们也是顶尖的、能够为企业提供服务并帮助其实现后量子密码技术,以及防止侧信道攻击的安全解决方案供应商。

我们对后量子密码学的未来和它带来的机遇充满期待。随着量子计算技术的进步,成为开发安全和强大加密解决方案的先锋至关重要。Secure-IC致力于研究并实施最新的后量子密码算法和对策,以保护免受潜在的量子攻击。

我们有信心,我们的前沿解决方案将在未来数年内持续为我们的客户提供最高水平的安全保障。我们期待着后量子密码学的持续发展,以及我们在未来所扮演的重要角色。